CNCERT发布美网络攻击我国某先进材料研究院事件调查报告

AI导读:

CNCERT发布报告,详细披露了美国对我国某先进材料设计研究院的网络攻击事件,包括攻击流程、窃取商业秘密信息及攻击行为特点等。

国家互联网应急中心CNCERT于2025年1月17日正式发布了《美网络攻击我国某先进材料设计研究院事件调查报告》。报告详细披露了2024年12月18日CNCERT公告中提及的两起美国对我国大型科技企业机构的网络攻击事件之一,具体聚焦于我国某先进材料设计研究院遭受的网络攻击细节。此次报告旨在为全球相关国家及单位提供有效发现和防范美国网络攻击行为的借鉴。

一、网络攻击流程解析

(一)漏洞利用与初步入侵

2024年8月19日,攻击者利用该研究院电子文件系统存在的注入漏洞成功入侵,并非法获取了系统管理员账号及密码信息。两天后,即8月21日,攻击者凭借窃取的账号信息顺利登录系统管理后台。

(二)后门与木马程序部署

同日中午12时,攻击者在电子文件系统中部署了后门程序及定制化木马程序,这些恶意程序设计巧妙,仅驻留于内存中以避免检测。木马程序负责接收从被控个人计算机窃取的敏感文件,而后门程序则负责将聚合后的敏感信息传输至境外。

(三)大规模木马植入

在2024年11月6日、8日及16日,攻击者利用电子文档服务器的软件升级功能,向该研究院的276台主机植入了特种木马程序。这些木马不仅窃取敏感文件,还盗取用户的登录账号及密码等个人信息,且用后即删,增加了追踪难度。

二、商业秘密信息的窃取

(一)全盘扫描与潜在目标识别

攻击者多次利用中国境内IP作为跳板登录软件升级管理服务器,进而入侵内网主机,并对硬盘进行全盘扫描,以识别潜在攻击目标,深入了解该研究院的工作内容。

(二)针对性窃取行动

在2024年11月6日至16日期间,攻击者三次利用不同跳板IP入侵服务器,植入内置特定关键词的木马程序,精准搜索并窃取包含关键词的文件,共计窃取重要商业信息及知识产权文件4.98GB,显示出高度的针对性和计划性。

三、攻击行为特征分析

(一)攻击时间选择

此次攻击主要发生在北京时间晚上22时至次日早上8时,对应美国东部时间的白天,且集中在美国工作日的周一至周五,节假日无攻击行为。

(二)攻击资源分布

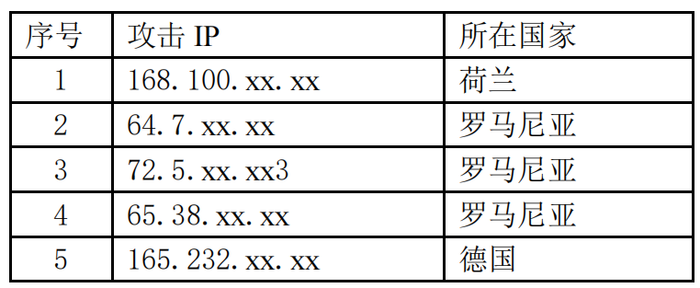

攻击者使用的5个跳板IP均不相同,分布于德国、罗马尼亚等地,显示出其强大的反溯源意识和丰富的攻击资源。

(三)攻击工具与手法

攻击者擅长利用开源或通用工具进行伪装,以躲避溯源。此次攻击中使用的后门程序即为开源通用工具。同时,重要后门和木马程序仅在内存中运行,增加了分析发现的难度。攻击者还通过篡改客户端分发程序,利用软件升级功能快速、精准地向276台主机投递木马,显示出强大的攻击能力。

四、部分跳板IP信息已附图展示。

(文章来源:界面新闻)

郑重声明:以上内容与本站立场无关。本站发布此内容的目的在于传播更多信息,本站对其观点、判断保持中立,不保证该内容(包括但不限于文字、数据及图表)全部或者部分内容的准确性、真实性、完整性、有效性、及时性、原创性等。相关内容不对各位读者构成任何投资建议,据此操作,风险自担。股市有风险,投资需谨慎。如对该内容存在异议,或发现违法及不良信息,请发送邮件至yxiu_cn@foxmail.com,我们将安排核实处理。